Autor: Juan Carlos Paris

Perfil: Especialista en Ciberseguridad y Banca | Director de Tecnología y Oficial de Protección de Datos (OPD)

Introducción y contexto general

1. Ciberseguridad 360°: una visión sin puntos muertos

En banca, el adversario no ataca “un componente”; ataca la brecha entre componentes. Se mueve por intersecciones: entre identidad y canal, entre canal y proceso, entre proceso y tercero, entre tercero y nube, entre nube y datos. Por eso, “ciberseguridad 360°” no es un eslogan: es una postura de cobertura integral diseñada para minimizar “puntos muertos” (blind spots). La premisa es clara: si existe un ángulo desde el cual se puede materializar el riesgo, ese ángulo debe estar contemplado, medido y gobernado.

“La ciberseguridad 360° no protege piezas:

elimina puntos muertos entre piezas.”

Un “punto muerto” en ciberseguridad bancaria aparece cuando hay falta de visibilidad (sin telemetría ni registros confiables), control insuficiente (existe en papel, pero se elude), responsabilidad difusa (nadie es dueño), ausencia de verificación (no se prueba) o discontinuidad (se revisa “por ciclo” y no como disciplina). En la práctica, estos puntos muertos suelen concentrarse en integraciones con terceros, APIs, configuraciones en nube, accesos privilegiados, dispositivos fuera de red, procesos manuales y, especialmente, en el factor humano.

“La brecha más peligrosa no está en el firewall:

está entre identidad, procesos y terceros.”

El enfoque 360° parte de un principio rector: cubrir el problema en su totalidad implica proteger toda la cadena de valor del ataque, no solo el perímetro. Esto exige mirar, como mínimo, tres cadenas simultáneas:

- Cadena del atacante: reconocimiento → acceso inicial → persistencia → escalamiento → movimiento lateral → exfiltración/impacto → extorsión/monetización.

- Cadena del negocio bancario: cliente → canal → autenticación → transacción → Core Bancario → pagos/compensación → continuidad.

- Cadena de terceros: proveedor → acceso → integración → datos → operación → incidente → recuperación/notificación.

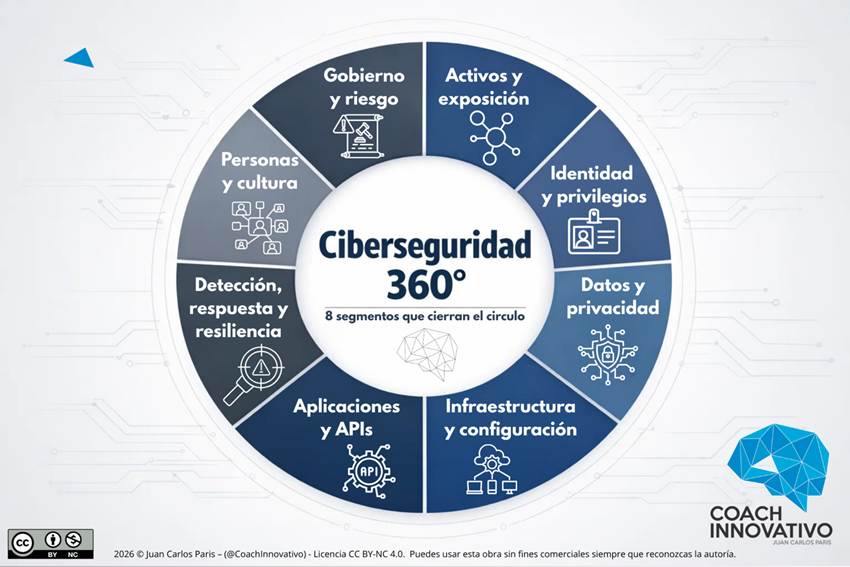

Para evitar que “algo quede por fuera”, una visión 360° debe cubrir ocho ángulos obligatorios (si falta uno, hay visión incompleta):

- Gobierno y riesgo (apetito de riesgo, decisiones, métricas ejecutivas).

- Activos y exposición (inventario vivo y mapa real de exposición).

- Identidad y privilegios (el nuevo perímetro: IAM, MFA, PAM, recertificación).

- Datos y privacidad (clasificación, cifrado, minimización, control de flujo).

- Infraestructura y configuración (hardening, patching, segmentación, postura en nube).

- Aplicaciones y APIs (seguridad SDLC/DevSecOps, gateways, control de abuso).

- Detección, respuesta y resiliencia (telemetría, XDR/SIEM, playbooks, recuperación probada).

- Personas y cultura (cambio de comportamiento y disciplina operativa).

Finalmente, el 360° se demuestra (no se declara) con tres evidencias: cobertura (control, responsable y métrica por ángulo), visibilidad (monitoreo continuo de lo crítico) y verificación (pruebas que confirman que el control funciona en la práctica). Si no se prueba, no existe; si no se mide, no se gobierna.

2. La banca digital: más alcance, más superficie de ataque

La banca vive una transformación irreversible: canales móviles y web como vía principal, integración con fintechs y terceros, migración a nube, automatización, analítica avanzada y experiencia “sin fricción”. Esta evolución multiplica la eficiencia, pero amplía la superficie de ataque: más integraciones, más identidades digitales, más datos circulando por APIs y más dependencias tecnológicas. La ciberseguridad, en consecuencia, deja de ser una capa adicional y se convierte en parte del diseño del servicio.

3. La confianza como activo principal del sistema financiero

En el sector financiero, el impacto de un incidente trasciende lo económico. Un evento relevante puede comprometer la disponibilidad (canales fuera de servicio), la integridad (manipulación de transacciones o datos), la confidencialidad (exposición de datos personales) y el cumplimiento (obligaciones regulatorias y contractuales). La consecuencia más compleja es la pérdida de confianza, que afecta reputación, retención de clientes y sostenibilidad del negocio.

4. Del perímetro al ecosistema: banca interconectada hiperconectada

El perímetro fijo ya no existe. Usuarios, dispositivos, nubes, SaaS, integradores, core bancario y proveedores forman un entorno distribuido. Esto obliga a evolucionar hacia una seguridad centrada en identidades, datos y exposición, donde los controles se apliquen de manera consistente sin importar dónde esté el usuario o el activo.

“En la banca digital, cada integración amplía la superficie de ataque y cada falla rompe confianza; en un ecosistema hiperconectado sin perímetro, la ciberseguridad deja de ser una capa y se convierte en arquitectura: identidad, datos y exposición bajo control continuo.”

1. Principales amenazas que hoy golpean a la banca

a) Fraude digital impulsado por ingeniería social (La espada de dos filos)

Phishing, smishing, vishing, suplantación de identidad y manipulación psicológica evolucionan con el apoyo de inteligencia artificial (la espada de dos filos): mensajes más creíbles, automatización y deepfakes de voz. El atacante busca controlar la decisión humana o apropiarse de credenciales.

b) Ransomware y extorsión múltiple (Doble y triple extorsión)

El Ransomware moderno combina cifrado con exfiltración, presión reputacional y amenaza de filtración. En banca, el objetivo real suele ser la continuidad operativa y la capacidad de recuperar sin concesiones.

c) Ataques a la cadena de suministro y terceros (El nuevo vector)

Comprometer a un proveedor con acceso o una integración débil permite acceso lateral y exfiltración silenciosa. Este vector crece con la tercerización de servicios críticos. Recordando que cuando se ataca la cadena de suministros la relación ya no es uno a uno ahora es de uno a muchos un solo proveedor comprometido puede ser la puerta de entrada a muchas organizaciones.

d) Vulnerabilidades y mala configuración de nube y APIs (El next, next)

Muchos incidentes no nacen de “zero-days”, sino de configuraciones erróneas, exposición de servicios, llaves y secretos mal gestionados, y APIs sin controles robustos. Instalaciones tipo next, next, next o por defecto.

e) Amenaza interna (maliciosa o por negligencia)

Accesos excesivos, segregación débil, cuentas huérfanas y ausencia de monitoreo de comportamiento convierten la amenaza interna en un riesgo persistente ya sea por una actividad maliciosa, negligencia o simple ingenuidad tecnológica.

“La amenaza interna es como dormir con el enemigo: privilegios de más, segregación débil, cuentas huérfanas y cero monitoreo convierten la malicia, la negligencia o la ingenuidad en un riesgo permanente.”

2. Soluciones innovadoras con impacto real (enfoque 360°)

1) Zero Trust aplicado a banca

Zero Trust es un modelo operativo: “nunca confiar, siempre verificar”. Implica MFA adaptativo, mínimo privilegio, microsegmentación y verificación continua del usuario y del dispositivo para reducir movimiento lateral y abuso de credenciales. Esto no es una tecnología es un forma de pensar.

“Zero day no es un producto; es la prueba de que la banca debe diseñarse para resistir lo que aún no existe.”

2) Gestión continua de exposición (CTEM) + validación con pruebas

CTEM (Continuous Threat Exposure Management) es un enfoque de gestión que busca medir y reducir de forma continua la exposición real de la organización frente a amenazas, priorizando lo que puede ser explotado y lo que más impacta al negocio. Implica pasar de auditorías periódicas a ciclos continuos: inventario real de activos, medición de exposición, priorización por impacto, remediación y validación mediante pruebas controladas y ejercicios técnicos. Esto reduce vulnerabilidades explotables y orienta la inversión a riesgo real.

3) Detección y respuesta unificadas (XDR/SIEM/SOAR)

No basta con ver alertas, hay que responder de forma coordinada. La correlación de señales (endpoint, identidad, nube, correo) debe traducirse en decisiones y acciones rápidas, apoyadas por la automatización de playbooks, para contener antes de que el evento escale.

En banca, esa respuesta solo es efectiva cuando Tecnología y Seguridad operan como un “centro de gravedad” que integra a Fraude, Cumplimiento, Operaciones y Riesgo: fraude aporta el contexto transaccional y patrones de abuso; cumplimiento asegura trazabilidad, evidencia y criterios regulatorios; operaciones ejecuta contenciones sin romper el servicio; riesgo prioriza por impacto y define umbrales de tolerancia. Esta coordinación reduce el tiempo de detección y contención, evita respuestas aisladas y convierte la ciberdefensa en una capacidad operativa del negocio.

“En banca, la respuesta funciona cuando todos operan como un solo equipo: Tecnología y Seguridad como centro de gravedad, y Fraude, Cumplimiento, Operaciones y Riesgo alineados para contener rápido sin romper el servicio.”

4) Seguridad de APIs y datos como eje central

Las APIs son las autopistas por donde circula el valor en la banca digital: conectan canales, sistemas internos, fintechs y proveedores. Por eso no basta con “tenerlas funcionando”; hay que protegerlas como rutas críticas: verificar quién se conecta, limitar lo que puede hacer, vigilar usos anómalos y cortar abusos a tiempo.

Además, una API no es solo un canal técnico: es parte de la cadena de suministro digital. Cada integración suma dependencia y, con ella, un nuevo punto potencial de entrada. Si la API cae o se usa mal, no solo hay riesgo tecnológico: hay riesgo operativo, de fraude y de datos. Por eso, junto a la protección del acceso, es clave asegurar que la información viaje protegida y que exista control para evitar fugas.

“Hoy todo es una API: cada integración abre una nueva puerta y la superficie de ataque crece más rápido que el negocio si no se gobierna.”

5) Antifraude moderno: fricción inteligente basada en riesgo

El equilibrio correcto es: menos fricción para operaciones normales y más verificación cuando sube el riesgo. Señales de dispositivo, comportamiento transaccional y autenticación escalonada permiten reducir fraude sin deteriorar la experiencia del cliente.

3. Buenas prácticas esenciales (lo que funciona en banca)

A) Gobierno, métricas y rendición de cuentas

Definir apetito de riesgo, priorizar por impacto bancario y medir la reducción de riesgo residual con indicadores ejecutivos (cobertura de autenticación multifactor, nivel de exposición, tiempos de parcheo, MTTD/MTTR y tasas de éxito en simulaciones).

MTTD (Mean Time to Detect) es el tiempo promedio que tarda la organización en detectar un incidente desde que inicia; MTTR (Mean Time to Respond/Recover) es el tiempo promedio para contener y recuperar el servicio una vez detectado. En banca, estos tiempos son críticos: cada minuto adicional de detección o respuesta aumenta la probabilidad de fraude, la propagación del ataque, la interrupción operativa y el impacto reputacional. Por eso, reducir MTTD y MTTR no es un KPI técnico; es una métrica directa de resiliencia del negocio.

B) Identidad primero: el nuevo perímetro

MFA para accesos críticos, PAM o Privileged Access Management (Gestión de Accesos Privilegiados) para accesos privilegiados, recertificación periódica, eliminación de cuentas huérfanas y control de sesiones administrativas.

C) Resiliencia: asumir el incidente

Respaldos inmutables, pruebas de restauración continuas, ejercicios de respuesta, ejecución de ejercicios de table top, procedimientos de contención y un plan de comunicación de crisis con roles claros.

D) Terceros: seguridad contractual y verificación técnica

Due diligence real, cláusulas de auditoría y notificación, control de accesos de terceros y validación periódica de integraciones.

E) Cultura: del awareness al cambio de comportamiento

Entrenar por rol, simular ataques (phishing/vishing) de manera más personalizada e individual, reforzar decisiones seguras y medir comportamiento, no asistencia. En banca, la cultura de seguridad reduce fraude y mejora disciplina operativa.

Cierre: Una banca segura es una banca sostenible

La ciberseguridad 360° es una disciplina continua para operar sin puntos muertos: integra gobierno, tecnología, procesos y cultura; protege identidades, datos, canales y terceros; y valida constantemente que los controles funcionan en la práctica. En una banca cada vez más digital e interconectada hiperconectada, este enfoque no solo previene incidentes: preserva la confianza, fortalece la resiliencia y sostiene la competitividad.

En última instancia, la verdadera medida de la ciberseguridad y la resiliencia bancaria no está en la cantidad de herramientas desplegadas, sino en nuestra capacidad de custodiar la confianza: la de los clientes que depositan su patrimonio y su información, la de los colaboradores que sostienen la operación, la de los proveedores que integran la cadena de valor digital y la de los reguladores que protegen la estabilidad del sistema.

Proteger esa confianza implica anticipar, resistir, responder y recuperarnos con disciplina, transparencia y control continuo; implica diseñar servicios seguros por defecto, reducir puntos muertos y demostrar con evidencia que la banca puede innovar sin perder gobernanza. Cuando la confianza se cuida como un activo crítico, la ciberseguridad deja de ser un costo y se convierte en la máxima expresión de una banca moderna, sólida y sostenible.

Juan Carlos Paris Balleza

Panamá, Ciudad de Panamá.

15 de febrero del 2026

[email protected]

@CoachInnovativo (IG,X YouTube)

www.deusuariosadefensores.com

Descargo de responsabilidad – Panamá Banking News

Las opiniones expresadas en esta columna son responsabilidad exclusiva de su autor y no reflejan necesariamente la postura de Panamá Banking News. El contenido es únicamente informativo y no constituye asesoramiento financiero, legal ni profesional. Este artículo ha sido elaborado de manera independiente y no ha recibido financiamiento, patrocinio ni compensación de terceros.